جسر حماية: تحتاج معضلة قابلية التشغيل البيني للجسور إلى إعادة التفكير. صحفي البيانات دانيال سي بارك يشرح ما يجري في طور الإعداد لمنع اختراقات الجسور.

At بدوي، نحن نعمل على فئة جديدة من الجسور. وهي مصممة لتقليل السيناريو الأسوأ لاختراق الجسر. نحن نستبدل الكمون بالأمن. ونشعر أن هذا الوضع أكثر إلحاحا، على خلفية الجسور التي سُرقت مليار دولار في هذا الربع وحده.

مآثر ناجحة من كيو بريدج (80 مليون دولار), الثقب الدودي (326 مليون دولار)و رونين (624 مليون دولار) هي تذكيرات قوية بأن trilemma التشغيل البيني الجسور تحتاج إلى إعادة تفكير كاملة. زادت الرغبة في الحصول على ميزات مكافحة الاحتيال بين مستخدمي الجسر. وهذه هي المشكلة التي نقوم بحلها.

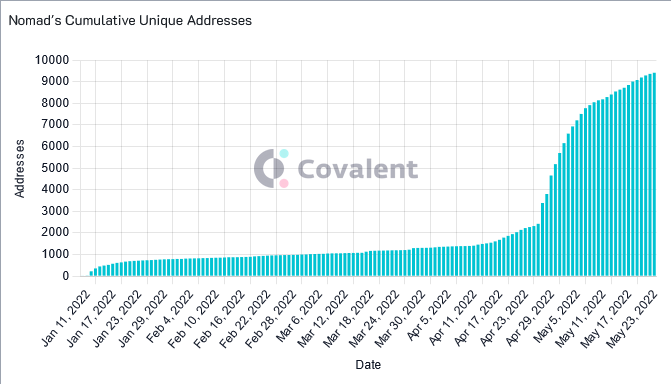

باستخدام التساهمية واجهة برمجة التطبيقات (API)، يمكننا تتبع كيفية جسر المستخدمين عليها إثيريم و Moonbeam يستجيبان لنداء Nomad الأمني. تشير أرقام ما بعد الإطلاق الخاصة بـ Nomad، مثل إجمالي العناوين الفريدة وقيمة TVL لكل مستخدم، إلى آفاق واعدة للأنظمة المتفائلة.

أمن الجسور: هل وصل أمن الجسور عبر السلسلة إلى طريق مسدود؟

في نوماد، نحن نتحدى السرد المنتشر بأن الجسور عبر السلاسل، على الرغم من فائدتها الاقتصادية الهائلة، أصبحت عرضة للمخاطر للغاية لاستغلال. حتى الهجوم بنسبة 51٪ على سلسلة صغيرة الحجم، بسبب تداخل المشتقات، يمكن أن يؤدي إلى تعريض السلاسل المترابطة للخطر.

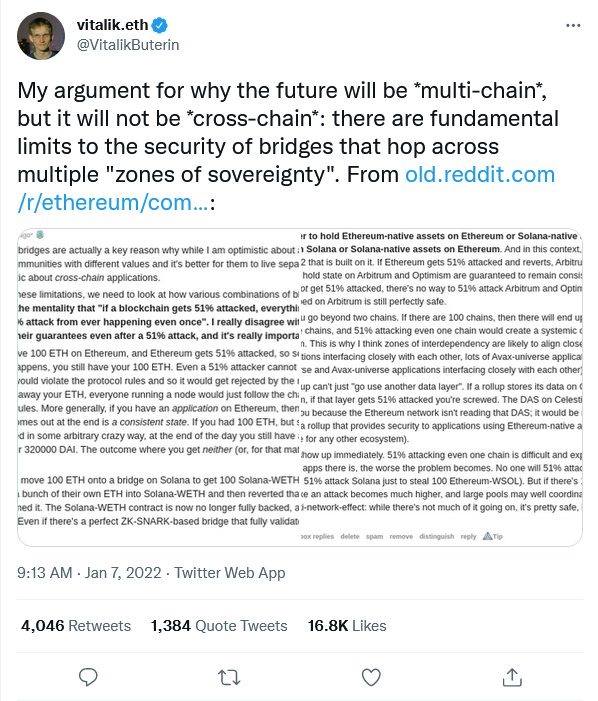

كان فيتاليك رائداً وطرح هذا المنظور في يناير/كانون الثاني من هذا العام، مشيرًا إلى "الحدود الأمنية الأساسية للجسور"، وأن الجسور عبر السلاسل ينبغي اعتبارها حلاً مؤقتًا لتعزيز التقدم. قابلية التشغيل البيني للسلسلة.

ومع ذلك، فإن السمات الجذرية لـ Nomad، مثل التحقق المتفائل، تقدم رواية مضادة لهذا التصور المتزايد بأن تكنولوجيا الجسور قد وصلت إلى طريق مسدود.

التضحية بزمن الوصول من أجل الأمان المطلق

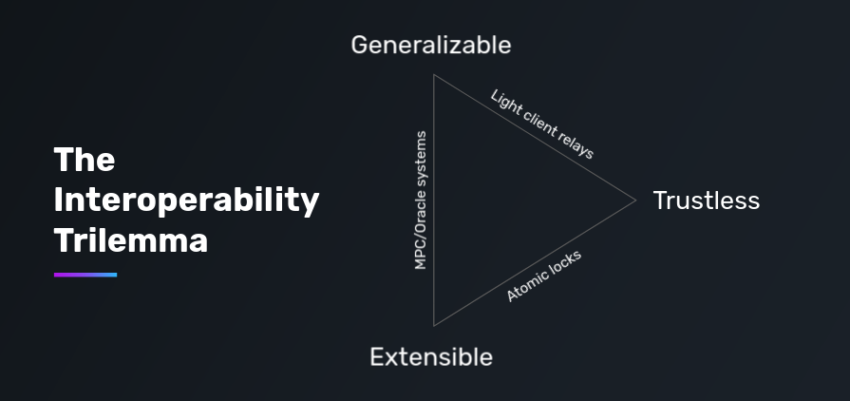

تكرارا للمأزق الذي لوحظ في التدرجية trilemmaفالجسور أيضاً يجب أن تتخلى تقليدياً عن واحدة على الأقل من الخصائص الثلاث المرغوبة ــ تقليل الثقة، وقابلية التعميم (دعم نقل البيانات العشوائية)، وقابلية التوسع (عبر العديد من السلاسل غير المتجانسة).

وبعيدًا عن المعضلة الثلاثية، يضحي Nomad بشكل غير تقليدي بوقت الاستجابة كوسيلة لتوفير حل قابلية التشغيل البيني للأمان أولاً. منقوشة بعد تراكمي متفائل، يقلل Nomad من ظهور التصديق على السلسلة، ويقبله على أنه صالح داخل ملف نافذة مقاومة للاحتيال من ~ 30 دقيقة.

Bridge Security: التأمين ضد فقدان أي أموال

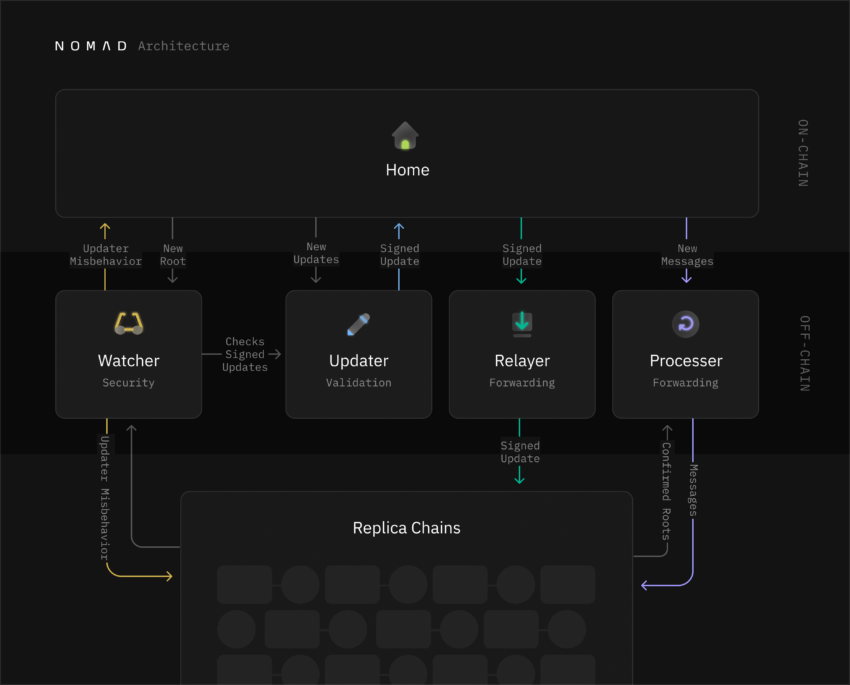

خلال هذا الإطار الزمني، يتم تدوير البيانات الخاصة بـ Nomad بشكل أساسي بين محدثومن يقوم بالتوقيع وتحميل البيانات إلى السلسلة الأصلية؛ و أ مراقب، الذي يكتشف الشهادات الخاطئة ويتفاعل معها.

بشكل فريد، وبعيدًا عن البروتوكولات الكلاسيكية المتفائلة، يتطلب Nomad أن يقدم المُحدِّث حصة مستعبدة في السلسلة الأصلية. وهذا يضمن أمان Nomad ضد احتمال وجود محدث موثوق به يدعم عملية الاحتيال.

في حالة إثبات مراقب نزيه الاحتيال، يتم قطع خط الاتصال من سلسلة الأصل إلى سلسلة الوجهة على الفور، مما يؤدي إلى قطع روابط المُحدِّث؛ وتوجيه الأموال المستردة إلى المراقب المتنازع عليه.

وهذا يعني أنه سيتم إغلاق الجسر، بدلاً من سرقة أي أموال من المستخدمين. ومن ناحية أخرى، يؤدي غياب الاحتيال إلى تسهيل نقل البيانات إلى سلسلة الوجهة على النحو المنشود في الأصل.

خداع المتسللين بمدقق واحد صادق

سابقا، جسر قوس قزح For بروتوكول NEAR هو تأكيد المزايا الأمنية للتصاميم المتفائلة، بعد أن صدت هجوما على الأول من مايو هذا العام.

ومن الجدير بالذكر أن أمان جسر Nomad يتبع افتراضًا واحدًا للتحقق الصادق، ولا يتطلب سوى ممثل واحد (الجهات) للتحقق من صحة المعاملات. في المقابل، تعتمد الجسور التي تم التحقق منها خارجيًا عادةً على افتراض الأغلبية الصادقة، حيث يشرف عدد من المشاركين (المشاركين) على نظام التحقق من الصحة.

ولهذا السبب، فإن تمكين المراقبين بدون إذن والذي يمكن نشره بواسطة أي مستخدم Nomad سيجعل من المستحيل على المتسللين معرفة أنه لا يوجد مراقب واحد على الأقل يشرف على كل معاملة.

وبهذه الطريقة، ترفع الأنظمة المتفائلة التكلفة الاقتصادية للجهات الفاعلة الخبيثة (رسوم الغاز والحصة المستعبدة من قبل المحدث) للتنازل عن أهدافهم، مع ضمانات قليلة جدًا.

كيف يجذب عرض الأمان الذي تقدمه Nomad مستخدمي الجسر؟

تم اختبار التكنولوجيا التي يعتمد عليها Nomad في المعركة. من خلال واجهة برمجة التطبيقات الموحدة لـ Covalent، يمكننا معرفة ما إذا كانت Nomad تستفيد بشكل صحيح من نداءاتها الأمنية وتجميع قاعدة مستخدمين مخصصة.

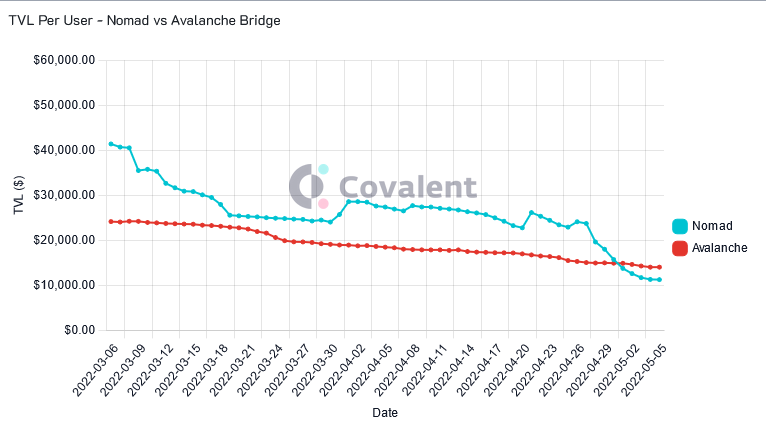

والجدير بالذكر، بالمقارنة مع أكثر نضجا تجاريا جسر أفالانش، بلغ متوسط أرقام TVL الخاصة بـ Nomad لكل مستخدم أرقامًا أعلى. بتسجيل ما بين 30 إلى 40 ألف دولار يوميًا لكل مستخدم منذ مارس 2022، تتفوق أرقام Nomad على أرقام انهياروالتي تراوحت بين 20 إلى 30 ألف دولار يوميًا.

يشير التباين بين جسر Avalanche Bridge وجسر Nomad الأحدث إلى وجود ثقة عميقة في ميزات أمان Nomad ومكافحة الاحتيال بين مستخدمي الجسر.

وبالمثل، شهد الأسبوع الأول من شهر مايو وحده ربط 5,000 عنوان جديد مع Nomad. يعد هذا نموًا هائلاً نظرًا لأن Nomad استغرقت ثلاثة أشهر للوصول إلى 3,000 عنوان فريد، مما يوضح أن جاذبية Nomad الأمنية قابلة للتسويق وتعتبر ذات قيمة من قبل مجموعة واسعة من مستخدمي الجسر.

استخدام Connext لحل عيوب زمن الاستجابة في Nomad

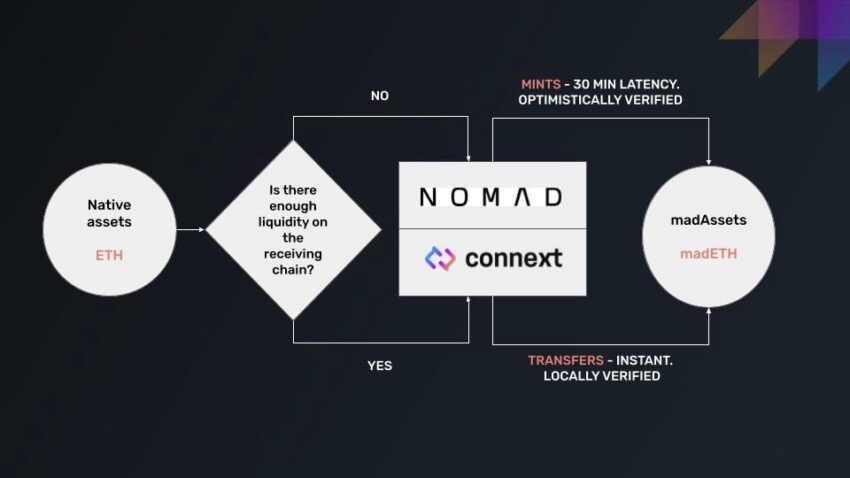

يظل الكمون البطيء الذي يصل إلى 30 دقيقة تقريبًا بمثابة عيب صارخ للجسر. ولهذا السبب، دخلت Nomad في شراكة مع Connext، وهي شبكة سيولة عبر سلسلة مبنية على Ethereum باعتبارها L2 بسرعات أعلى بكثير.

• نمطية الطبقات يعد Nomad وConnext معًا بمثابة إعادة جذرية أخرى للمعضلة الثلاثية التي قدمتها شراكتهما. يقوم Connext بسد الفجوة في السرعة التي اضطر Nomad للتخلي عنها بشكل صحيح.

ومن خلال القيام بذلك، يقوم النظام المزدوج المنسق بتوجيه المعاملات وتعديلها ديناميكيًا، اعتمادًا على حجم الأصل الذي يتم نقله ومجمع السيولة المقابل للأصل.

يتطور أمن الجسور عبر السلاسل باستخدام جسور "قابلة للتكديس".

ومع توسع نطاق التآزر بينهما إلى عملية أكبر، يمكن تصميم Nomad للتركيز بشكل أكبر على رأس المال المؤسسي. وحيث أنه يمكن توجيه المستخدمين النهائيين الذين يختارون معاملات أصغر وأسرع عبر Connext.

إن النداءات الأمنية التي تقدمها شركة Nomad وأرقام النمو المقابلة لها، في وقت لاحق، توضح لحظة محورية في تاريخ الجسور المتقاطعة.

نحن نهدف إلى الخروج من سلسلة اختراقات الجسور رفيعة المستوى إعاقة تقدم قابلية التشغيل البيني للسلسلة.

عن المؤلف

دانيال سي بارك دخلت في الأصل مساحة Web3 في عام 2019 للبحث في فائدة blockchain في الشؤون الإنسانية مع Starling Lab في جامعة ستانفورد. يعمل حاليًا كصحفي بيانات في تساهمية.

هل لديك ما تقوله عن أمن الجسر أو أي شيء آخر؟ اكتب لنا أو الانضمام إلى المناقشة في موقعنا قناة برقية. يمكنك أيضا اللحاق بنا تيك توك, فيسبوكالطرق أو تويتر.

إخلاء المسئولية

يتم نشر جميع المعلومات الواردة على موقعنا بحسن نية ولأغراض المعلومات العامة فقط. أي إجراء يتخذه القارئ بشأن المعلومات الموجودة على موقعنا هو على مسؤوليته الخاصة.

المصدر: https://beincrypto.com/bridge-security-new-tech-means-bridge-hacks-should-be-just-a-memory/